7 * 24

多渠道服务支持

本文件按照 GB/T 1. 1—2020《标准化工作导则 第 1部分 :标准化文件的结构和起草规则》的规定 起草 。

请注意本文件的某些内容可能涉及专利 。本文件的发布机构不承担识别专利的责任 。

本文件由全国网络安全标准化技术委员会(SAC/TC260)提出并归 口 。

本文件起草单位 : 中国信息安全测评中心 、中国电子技术标准化研究院 、华为技术有限公司 、国家计 算机网络应急技术处理协调中心 、中国软件评测中心(工业和信息化部软件与集成电路促进中心) 、诺基 亚通信系统技术(北京)公司 、奇安信网神信息技术(北京)股份有限公司 、深信服科技股份有限公司 、国 网新疆电力有限公司电力科学研究院 、麒麟软件有限公司 、国家信息技术安全研究中心 、国家计算机网 络应急技术处理协调中心黑龙江分中心 、深圳开源互联网安全技术有限公司 、昆仑数智科技有限责任公 司 、联想(北京)有限公司 、浪潮电子信息产业股份有限公司 、中国网络安全审查技术与认证中心 、杭州默 安科技有限公司 、北京天融信网络安全技术有限公司 、三六零数字安全科技集团有限公司 、长扬 科 技 (北京)有限公司 、上海观安信息技术股份有限公司 、北京奇虎科技有限公司 、北京快手科技有限公司 、 云从科技集团股份有限公司 、国网区块链科技(北京)有限公司 、国家计算机网络应急技术处理协调中心 北京分中心 、上海三零卫士信息安全有限公司 、北京大学 、启明星辰信息技术集团股份有限公司 、瀚高基 础软件股份有限公司 、北京威努特技术有限公司 、蚂蚁科技集团股份有限公司 、中国信息通信研究院 、 中电长城网际安全技术研究院(北京)有限公司 、北京安普诺信息技术有限公司 、杭州安恒信息技术股份 有限公司 、北京神州绿盟科技有限公司 、北京中科微澜科技有限公司 、OPPO 广东移动通信有限公司 、 公安部第一研究所 、中国科学院软件研究所 、阿里云计算有限公司 、湖南泛联新安信息科技有限公司 、 北京中测安华科技有限公司 、中国科学院信息工程研究所 、苏州棱镜七彩信息科技有限公司 、新华三技 术有限公司 、工业和信息化部电子第五研究所 、北京源堡科技有限公司 、北京人大金仓信息技术股份有 限公司 、上海大学 、西安邮电大学 、沈阳东软系统集成工程有限公司 、中国电子科技集团公司第十五研究 所 、远江盛邦(北京)网络安全科技股份有限公司 、上海文鳐信息科技有限公司 。

本文件主要起草人 :李守鹏、王欣、王晓萌、王惠莅、薛勇波、吴润浦、林星辰、曾晋、上官晓丽、王嘉捷、 万振华 、陈冬青 、沈蕾 、辛伟 、唐福宇 、董国伟 、常远 、崔静 、叶润国 、高金萍 、杨慧婷 、吴倩 、翟艳芬 、董军平 、 王颉 、张屹 、滕征岑 、邱林海 、邓辉 、郑明 、李汝鑫 、谢江 、张大江 、刘磊 、梁利 、陈靓 、廖毅 、柴思跃 、宋桂香 、 申永波 、孟瑾 、白晓媛 、孔耀晖 、沈锡镛 、杨剑 、孙世国 、李娜 、王聪 、赵华 、韩煜 、落红卫 、武延军 、张亚京 、 李军 、张立 、王栋 、温 婷 婷 、陈 亮 、查 海 平 、高 庆 、姚 叶 鹏 、赵 军 凯 、冯 明 冉 、王 春 霞 、刘 健 、李 汪 蔚 、林 飞 、 宁戈 、张涛 、袁明 坤 、杨 廷 锋 、王 琦 、王 玮 琪 、杨 牧 天 、李 跃 、李 腾 、万 娟 、吴 敬 征 、王 振 远 、刘 井 强 、肖 扬 、 梁大功 、万晓兰 、蔡一兵 、梁露露 、赵晓晖 、彭晨 、杨毅 、张勇 、冯全宝 、程岩 、聂万泉 、付艳艳 、霍珊珊 、刘洋 、 王晶 、权晓文 、周浩威 。

本文件确立了软件供应链安全目标 ,规定了软件供应链安全风险管理要求和供需双方的组织管理 和供应活动管理安全要求 。

本文件适用于指导软件供应链中的供需双方开展风险管理 、组织管理和供应活动管理 ,为第三方机 构开展软件供应链安全检测和评估提供依据 ,供主管监管部门参考使用 。

下列文件中的内容通过文中的规范性引用而构成本文件必不可少的条款 。其中 , 注 日期的引用文 件 ,仅该日期对应的版本适用于本文件 ;不注日期的引用文件 ,其最新版本(包括所有的修改单) 适用于 本文件 。

GB/T 25069—2022 信息安全技术 术语

GB/T 36637—2018 信息安全技术 ICT供应链安全风险管理指南

GB/T 25069—2022和 GB/T 36637—2018界定的以及下列术语和定义适用于本文件 。

3. 1软件产品 softwareproduct

计算机软件 、信息系统或设备中嵌入的软件或在提供计算机信息系统集成 、应用服务等技术服务时 提供的计算机软件 。

注 1: 软件产品包含计算机程序代码 、规程 、相关数据 、文档和相关服务 。

注 2: 本文件中软件产品简称为软件 。

[来源 :GB/T 36475—2018,3. 1. 1,有修改] 3.2

软件产品信息 softwareproductinformation

软件产品版本 、标识 、来源 、授权以及关联软件等信息的总称 。

3.3 需方 acquirer

从其他组织获取软件产品的组织 。

注 : 本文件中需方指软件产品的购买者和使用者 。

[来源 :GB/T 36637—2018,3. 1,有修改] 3.4

供方 supplier

开展软件产品开发 、交付 、运维 、废止等生命周期活动的组织 。

注 1: 本文件中供方指需方的第一级(直接)供应商 ;此外 ,还包括软件产品的开发商 、各级销售和代 理 商 、系 统 集 成

商 ,也包括软件或应用商店 、代码托管平台 、第三方下载站点以及基于开源代码提供软件产品的组织等 。

注 2: 开放源代码社区本身不是供方 。

1 GB/T 43698—2024

注 3: 供方与需方共同决定软件产品的生命周期结束时间 。

3.5供应关系 supplierrelation

需方(3. 3)和供方(3. 4)之间为开展业务 、提供软件产品而建立的协议 、合同等契约关系 。

注 : 在供应链中 ,上游的需方同时也是下游的供方 。

[来源 :GB/T 36637—2018,3. 3,有修改] 3.6

供应活动 supply activity

需方(3. 3)和供方(3. 4)为维持日常生产基于供应关系(3. 5) 进行的软件采购 、开发 、获取 、交付 、运 维 、废止等活动的总称 。

3.7软件供应链 softwaresupply chain

需方和供方基于供应关系(3. 5) ,开展并完成软件采购 、开发 、交付 、获取 、运维和废止等供应活动而 形成的网链结构 。

[来源 :GB/T 36637—2018,3. 4,有修改] 3. 8

软件物料清单 softwarebillofmaterials

软件产品中所包含的所有组件 、相关许可协议的清单 , 以及所有组件之间依赖关系的描述 。 3.9

软件供应链安全图谱 softwaresupply chain securitygraph

软件产品信息(3. 2) 、软件物料清单(3. 8) 、安全信息等内容及其关联关系的描述和表示 。

注 : 一般以文本形式存储 ,支持通过知识图谱方式展示 。

3. 10开放源代码社区 open sourcecommunity

用于开源代码和数据开发 、维护的一种工程组织和运作方式 。

注 : 开放源代码社区也称开源社区或开源代码社区 。

3. 11外部组件 externalcomponent

由供方以外的组织或人员开发的程序代码 、文档或数据 ,通常是由二进制程序文件或者源代码程序 文件构成 。

注 : 外部组件包括软件中使用的开源组件和第三方组件 。

软件供应链安全目标是建立软件供应链安全风险管理能力体系并持续改进 ,增强软件供应链安全 风险管理 、组织管理和供应活动管理能力 , 防范软件供应链中的供应关系风险(例如 : 软件供应中断 、软 件功能受限 、软件服务降级等) , 防范供应活动引入的技术安全风险和知识产权风险(例如 :软件漏洞 、后门 、篡改 、伪造 、许可协议不合规等) ,保障业务持续稳定安全运行 。

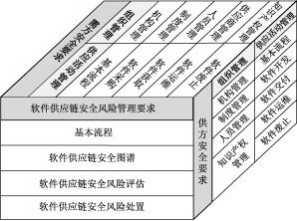

基于软件供应链模型 、软件供应链实体角色分析和软件供应链安全构成(见附录 A) ,确立了软件供 应链安全保护框架 。该框架规定了供需双方(即 “组织 ”)的软件供应链安全风险管理要求 ,并从组织管

理和供应活动两个方面规定了需方安全要求和供方安全要求 ,如图 1所示 。

图 1 软件供应链安全保护框架

6.3 软件供应链安全风险评估

软件供应链安全风险评估对组织要求如下 。

a) 应按照 GB/T 36637—2018 中 6. 3 风险评估流程 ,定期开展软件供应链安全风险评估 ,识别现有或预计产生的组织管理和供应活动管理相关的安全风险 ,重点关注以下安全风险 :

a) 应确定运维方案 ,包括运维团队 、运维内容和范围 、运维流程等内容 。

b) 应确保软件及运行环境持续稳定可用 ,保障软件完整性和访问控制策略正常 。

c) 应建立可追溯台账 ,对软件产品或服务整个使用过程进行记录 、检测和维护 ,及时更新维护软 件供应链安全图谱 。

d) 应将软件作为组织资产进行管理 ,保障软件安装 、升级维护时从安全可控的渠道获取软件安装 包 、升级包 、补丁包 ,并开展相应的可用性 、安全性及完整性检测分析 ,在确保符合要求后进行 软件安装 、更新升级 ,并同步更新相关配置 。

e) 应在约定的环境中使用软件 ,对软件及其运行环境进行安全配置 ,并记录相关信息 。

f) 应明确运维人员的访问权限级别 ,对其访问范围和授权期限进行严格区分 ,确定不同权限人员 尤其是厂商 、外包等非自有维护人员 ,开展软件运维的内容和边界 。

g) 应对授权期限进行管理 ,禁止使用超过授权使用期限或维保期限的软件 ;确需使用的应定期评 估并处置其安全风险 。

h) 应对软件运维工具 、运维环境等进行安全检测和风险评估 ,及时发现并处置软件中断供应 、停 止授权 、停止提供产品升级等供应关系风险 ,漏洞 、后门等技术安全风险以及知识产权风险 。

i) 应收集软件供应链的安全风险信息 ,发现安全缺陷 、漏洞等风险时 ,应当立即采取补救措施 ,并 按照规定及时向有关主管监管部门报告 。

j) 应依据实际业务场景的业务连续性和灾难恢复计划 ,制定可接受的恢复时间和恢复目标 ,并确 定防范供应中断和服务中断等风险的安全策略 。

k) 应开展软件供应链相关范围内的数据安全检测分析和风险评估等工作 , 防止因软件漏洞引起 的信息泄露 、数据泄露 、篡改和损毁等安全事件发生 。

l) 应对软件外联网络地址 、域名数据等进行检测和分析 ,及时发现产品后门植入 、擅自提高权限 等违规操作 。

7.2.5 软件废止

软件废止对需方要求如下 。

a) 应制定软件废止处理规程 ,例如软件停用和卸载 、软件供应链安全图谱归档 、信任关系清除以 及数据备份 、迁移和销毁等 ,并按照规程开展相应工作 。

b) 应移除准入控制措施和策略中与所废止软件相关的信息 ,例如软件 、人员 、设备等要求和规则 ; 对于不适合清除的应制定相应的控制措施和策略 。

c) 应具备软件废止后防止软件泄露 、数据泄露的安全保障能力 。

d) 对于软件产品废止并替换为新产品的 ,应要求新产品的供方支持数据迁移到新的软件产品 。

e) 涉及数据销毁的 ,宜参照 GB/T 37988—2019 中第 11章的要求进行数据销毁 、防止对存储的 数据进行修复而导致的数据泄露风险 。

f) 废止工作完 成 后 应 进 行 安 全 检 测 , 确 保 除 例 外 的 要 求 和 规 则 外 , 软 件 及 其 相 关 信 息 被 完 全 废止 。

(资料性)

软件供应链安全概述

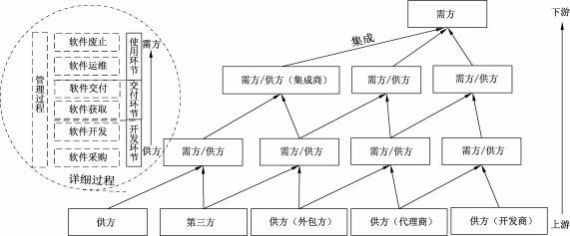

A. 1 软件供应链模型

软件供应链是一种由供应关系 、供应活动构成的网链结构 。软件供应链至少包含一层供应关系 ,一 种实体可以有多种角色 。 以软件采购为例 , 当需方直接从软件开发厂商采购软件时 ,供应链中包含开发 商(供方)和采购商(需方)两种实体角色 ,此时软件供应链仅包含一层供应关系 ; 当需方采购定制研发软 件产品时 ,定制过程中需外包或采购部分功能模块 ,此时软件供应链可能存在多层供应关系 ,外包方(供 方)和定制开发方(需方) 、定制开发方(供方)和软件采购方(需方) ,定制开发方具备了供方和需方两种 角色 ;软件供应 链 中 最 细 粒 度 的 供 应 关 系 仅 包 含 一 层 供 应 关 系 。 软 件 供 应 链 模 型 示 意 图 如 图 A. 1

所示 。

图 A. 1 软件供应链模型示意图

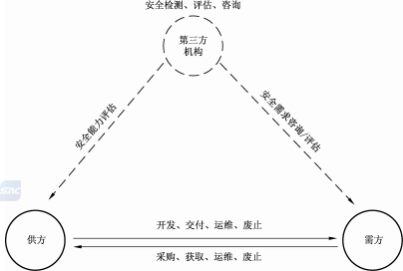

A.2 软件供应链实体角色分析

软件供应链主要相关实体角色是供方和需方 。在特定条件下 ,第三方机构将参与供方和需方的相 关活动 。其中 ,第三方机构在软件供应链中主要根据供需双方的安全要求开展软件供应链安全检测 、评 估 、咨询等服务 ,在此过程中第三方机构作为服务提供方属于供方角色范畴 。 软件供应链中供方 、需方 和第三方机构间的关系如图 A. 2所示 。

图 A.2 软件供应链实体角色关系图

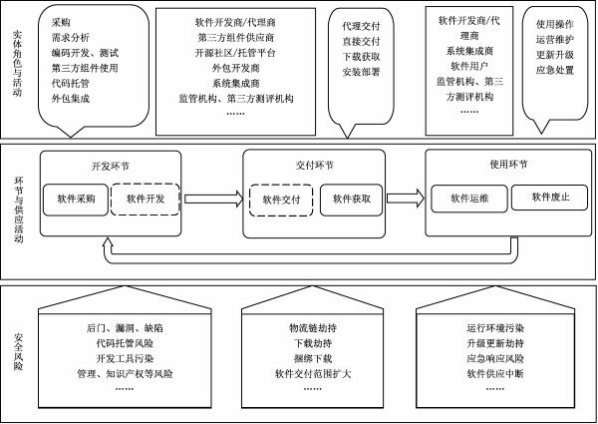

A.3 软件供应链安全构成

A.3. 1 概述

软件供应链安全包括实体角色与活动 、环节与供应活动 、安全风险等内容 ,如图 A. 3所示 。

图 A.3 软件供应链安全构成示意图

A.3.2 软件供应链环节与供应活动

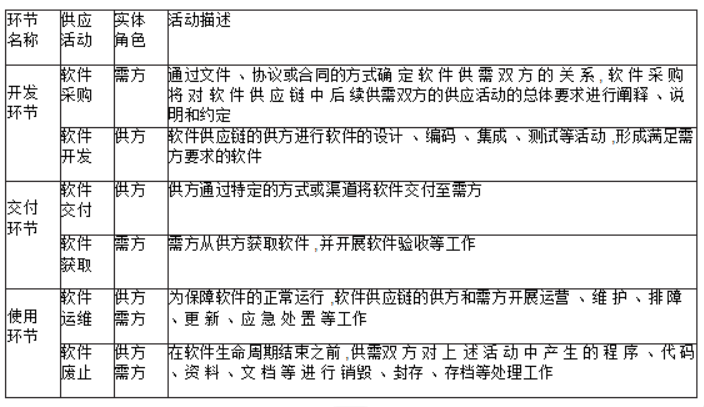

软件供应链主要包括三个环节 ,分别是开发环节 、交付环节和使用环节 。软件供应链安全以软件供 应链环节为主线 , 以风险管理为总体依据 ,指导供需双方开展组织管理和供应活动管理工作 。软件供应 链中的供应活动包括软件开发 、软件采购 、软件交付 、软件获取 、软件部署 、软件使用 、软件运维和软件废 止 。根据实体角色的不同 ,在各个环节中供需双方涉及的供应活动不同 。需方和供方涉及的各个供应 活动的相关描述如表 A. 1所示 。

表 A. 1 软件供应链环节和供应活动

A.3.3 软件供应链安全风险

A.3.3. 1 概述

在软件供应链各个供应活动中均可能引入安全风险 ,主要分为供应关系风险 、技术风险和知识产权 风险 3类 。其中 ,供应关系风险主要是指供应中断 ,技术风险主要指软件漏洞 、软件后门 、恶意篡改和信 息泄露等 ,知识产权风险主要指假冒伪劣 、不合规等安全风险 。

A.3.3.2 供应中断和降级

因 自然等不可抗力 、政治 、外交 、国际经贸等原因造成上游软件 、使用许可 、知识产权授权等交付途 径中断 ,交付物的功能 、性能降级 。

A.3.3.3 软件漏洞

软件漏洞通常被认为是软件生命周期中出现的设计错误 、编码缺陷以及运行故障 。

A.3.3.4 软件后门

主要包括以下内容 。

a) 供方预留

在软件产品中预置且未向需方声明的用于管理 、运维 、调试等接 口 ,如果被泄露 ,攻击者会通过 预置接口获得软件或操作系统的访问权限 。

b) 攻击者恶意植入

攻击者入侵供应链环节 ,在供应链环节中修改软件组件以植入恶意后门 ,达到捆绑恶意代码 、 下载劫持 、网络劫持 、物流链劫持 、升级劫持等目的 。

A.3.3.5 恶意篡改

主要包括以下内容 。

a) 恶意代码植入

在需方不知情的情况下 ,在软件产品或供应链中的组件 、外部工具(开发 、测试 、运维等工具)中 植入具有恶意逻辑的可执行文件 、代码模块或代码片段 。

b) 供应信息篡改

在供方不知情的情况下 ,篡改软件供应链上传递的供应信息 ,如销售信息 、商品信息 、软件构成 信息等 。

A.3.3.6 假冒伪劣

供方提供未经产品认证 、检测的软件或组件 ,或未按照声明和承诺提供合格的产品 。

A.3.3.7 信息泄露

软件供应链信息被有意或无意地泄露 ,如软件上游供应商 、下游需方的信息可能涉及商业秘密 ,供 应链信息存在被泄露的风险 。

A.3.3. 8 供应链劫持

供应链劫持是普遍存在的一种供应链污染 , 安全风险突出 , 涉及捆绑恶意代码 、下载劫持 、网络劫 持 、物流链劫持 、升级劫持等 。

A.3.3.9 知识产权非法使用

未经授权而生产 、销售 、发布软件或组件 ,导致软件产品的全部或部分被泄漏到授权以外的范围 ,如 盗版软件 、违反开源许可使用的软件 、违反协议进行的二次开发等 。

A.3.3. 10 开源许可违规使用

主要包括以下内容 。

a) 无 开源许可证

软件产品发布时缺少开源许可证类型 ,包括但不限于 LGPL、Mozilla、GPL、BSD、MIT、Apache 等许可证 。

b) 使用不规范

软件产品发布时不符 合 相 应 许 可 协 议 的 规 范 和 要 求 , 包 括 但 不 限 于 没 有 遵 循 开 源 许 可 证 协 议 ,开源组件修改后许可信息丢失 ,存在无许可信息的开源片段代码等 。

A.3.3. 11 其他风险

由于软件供应链内外部人员 、软件供应链全球性等特点带来的风险或挑战 。

(资料性)

关键软件资产

B. 1 概述

关键软件资产主要指具有或直接依赖包含至少一项特定关键功能属性的软件 , 比如处理重要数据 、 涉及特权操作等 。

B.2 关键软件资产清单

在重要业务场景和核心业务场景中梳理关键软件资产 ,建立关键软件资产清单 ,并将关键软件资产 所依赖的其他软件纳入关键软件资产清单 。

B.3 关键软件资产供应链梳理

关键软件资产供应链梳理的信息 ,主要包括以下内容 。

a) 产品发布版本号 。

b) 产品原厂 。

c) 产品生命周期 。

d) 产品补丁发布计划 。

e) 产品交付途径 。

f) 产品部署方式(在线或离线) 。

g) 产品授权(或许可)方式 、年限 。

h) 产品中所包括的外部组件清单 ,及其源供应商 。

i) 产品发行版本是否有激活等技术性版权控制措施 。如有 ,还需进一步梳理如下信息 :

(资料性)

组织业务场景分类

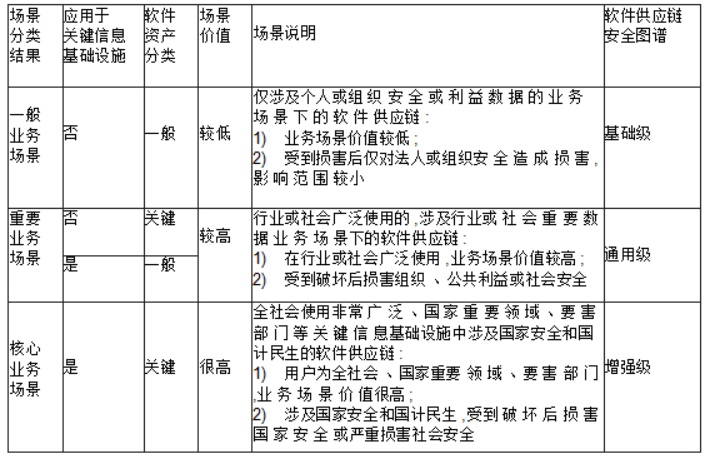

组织根据软件是 否 应 用 于 关 键 信 息 基 础 设 施 、软 件 资 产 分 类 、场 景 价 值 3 个 要 素 对 业 务 场 景 分 类 ,具体流程如下 :

a) 根据国家相关规定确定软件是否应用于关键信息基础设施(关基) ;

b) 结合软件在实际业务中的重要程度 ,将其确定为一般软件资产 、关键软件资产(见附录 B) ;

c) 根据 a)和 b)的结果确定场景的价值为较低 、较高和很高 ;

d) 场景价值较低的为一般业务场景 ,场景价值较高的为重要业务场景 ,场景价值很高的为核心业 务场景 ,如表 C. 1所示 。

表 C. 1 业务场景分类

(资料性)

软件供应链安全图谱

D. 1 图谱构成

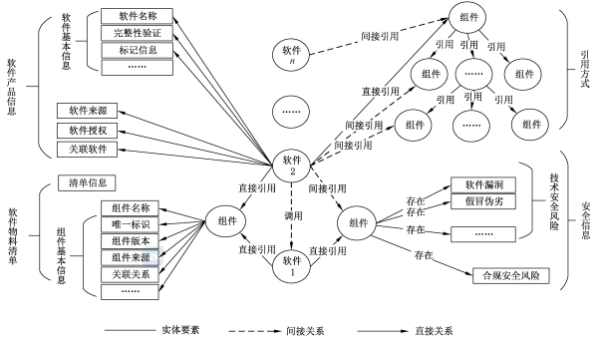

软件供应链安全图谱包含软件产品信息 、软件物料清单和安全信息 3方面内容 。其中 ,安全信息是 指软件物料清单中的组件 、代码中存在的技术安全和合规安全信息 。软件供应链安全图谱可由需方 、供 方或者第三方机构构建或生成 。

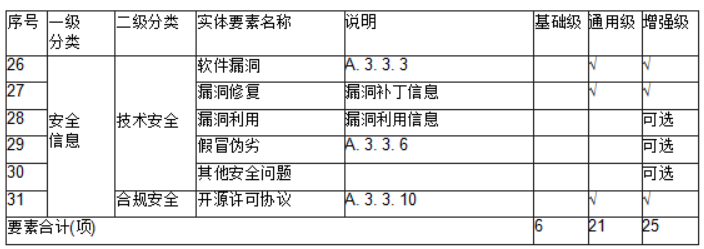

D.2 实体要素

根据图谱构成将软件供应链实体要素分为 3个一级分类 ,8个二级分类 ,详细分类信息参考表 D. 1, 表中“√”建议必选 。

表 D. 1 软件供应链安全图谱实体要素清单

D.3 软件供应链安全图谱元素关系

软件供应链安全图谱可以准确描述组织中软件产品信息 、软件物料清单和安全信息之间的关系 , 以 及其中所包含元素之间的关系 。其中 ,软件与软件之间存在调用关系 ,软件和组件存在直接或间接引用 关系 ,组件与组件之间为引用关系 ,软件或者组件与安全信息之间为存在关系 。如图 D. 1所示 。

图 D. 1 软件供应链安全图谱元素关系示意图

参 考 文 献

[1] GB/T 30998—2014 信息技术 软件安全保障规范

[2] GB/T 32921—2016 信息安全技术 信息技术产品供应方行为安全准则

[3] GB/T 36475—2018 软件产品分类

[4] GB/T 37970—2019 软件过程及制品可信度评估

[5] GB/T 37988—2019 信息安全技术 数据安全能力成熟度模型

[6] ISO 28001 Security management systems for the supply chain—Bestpractices for imple- menting supply chain security,assessmentsand plans—Requirements and guidance

[7] ISO/IEC 27036-2 Information technology—Security techniques—Information security for supplier relationships—Part2:Requirements

[8] ISO/IEC 27036-3 Information technology—Security techniques—Information security for supplier relationships—Part 3: Guidelines for information and communication technology supply chain security

[9] NIST 800-161 Supply Chain Risk ManagementPractices for Federal Information Systems and Organizations

特别声明: 本文版权归原作者所有,本文所用图片、文字如涉及作品版权,请第一时间联系我们删除。本平台旨在提供行业资讯,不代表本站立场!

Notice: The copyright of this article belongs to the original author. If the pictures and text used in this article involve the copyright of the work, please contact us to delete the first time. This platform is intended to provide industry information and does not represent the position of this site